Setelah sebelumnya kita telah membahas tentang pengertian Access List pada Cisco, maka pada kesempatan kali ini kita akan belajar melakukan konfigurasi access list. Masih ingatkan ada berapa macam ACL ? Betul, ada 2 yakni access list standard dan access list extended. Untuk kali ini kita akan belajar konfigurasi ACL standard saja.

Ada 2 skenario yang akan kita praktikan. Skenario pertama dengan menggunakan satu buah router. Lalu skenario yang kedua akan menggunakan dua buah router.

Terdapat dua langkah dasar yang dilakukan untuk mengkonfigurasi access list yaitu :

- Membuat / mendefinisikan access list (ACL standard)

- Meletakkan access list pada interface router

Kemudian pada saat mendefinisikan access list, terdapat dua pilihan. Yakni menggunakan penomoran ACL atau menggunakan sistem nama (named ACL).

Agar tidak tanggung maka nanti kita akan menggunakan kedua cara tersebut.

Sebelum praktik mengkonfigurasi access list, akan saya jelaskan sedikit perintah konfigurasi ACL. Secara umum, perintah untuk konfigurasi ACL standard adalah :

access-list [nomor] [action] [source_traffic]

Parameter [nomor] diisi dengan nomor access list yang akan digunakan. Access list standard menggunakan penomoran antara 1-99.

Berikutnya adalah paremeter [action]. Terdapat 3 opsi pada parameter ini, yakni : deny, permit, dan remark. Akan tetapi yang biasanya digunakan adalah deny (untuk menolak paket) dan permit (untuk meneruskan paket).

Kemudian pada parameter

[source_traffic] terdapat beberapa opsi :

Saya coba jelaskan sedikit ya,

A.B.C.D itu maksudnya adalah ip address. IP address disini bisa berupa ip unicast (yang ada pada host), network address, atau range ip address (kumpulan dari beberapa ip address host).

Opsi ini biasanya digunakan jika kita ingin memfilter trafik dari suatu network atau dari beberapa host. Sintaks lengkap perintahnya jika kita menggunakan opsi ini adalah :

access-list [nomor] [action] A.B.C.D [wildcard_bits]

Wildcard bits ini adalah angka-angka seperti subnetmask yang digunakan untuk mencocokan banyaknya host yang akan difilter oleh ACL.

sumber : c128.com

Selanjutnya adalah opsi any. Any artinya "Any source host", yakni seluruh host pada jaringan. Jika kita menggunakan opsi ini, misal untuk melakukan blok traffik yang sumbernya adalah any, maka seluruh host yang ada di luar jaringan kita tidak bisa mengakses atau berkomunikasi dengan host pada jaringan kita. Sintaks perintahnya adalah :

access-list [nomor] [action] any

Opsi yang terkahir adalah host. Opsi ini digunakan jika kita ingin memfilter trafik dari sebuah host (single host). Artinya hanya 1 host yang akan difilter. Sintaks perintahnya adalah sebagai berikut :

access-list [nomor] [action] host [ip_address]

Karena hanya satu host, maka parameter berikutnya yang harus diisi adalah ip address dari host tersebut. IP address seperti ini disebut juga ip unicast.

Selanjutnya mari kita praktik konfigurasi access list standard.

Skenario 1

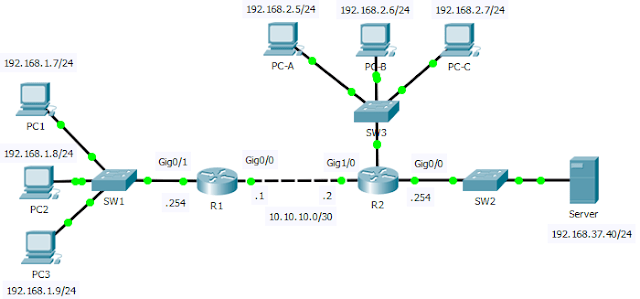

Sebuah topologi terdiri dari client dan server yang dihubungkan oleh sebuah router. Karena suatu hal, dibuat sebuah aturan bahwa PC2 tidak diperbolehkan untuk mengakses server. Sedangkan PC1 dan PC3 diperbolehkan.

Berdasarkan pernyataan di atas, dapat dibuat kesimpulan seperti berikut :

- PC2 tidak diperbolehkan mengakses server

- Selain PC2 (yakni PC1 dan PC3) diperbolehkan mengakses server

Konfigurasi Skenario 1

Pertama kita buat dahulu access list untuk mengeblok koneksi PC2 ke server :

access-list 1 deny host 192.168.1.8

Selanjutnya kita buat access list untuk mengijinkan trafik dari PC1 dan PC3 atau dengan kata lain trafik selain dari PC2. Mengapa kita perlu membuat rule tersebut ?

Karena pada access list terdapat rule default untuk memblok koneksi dari seluruh host. Rule ini tidak terlihat (implicit). Jadi sebenarnya ketika kita tadi membuat rule untuk memblok koneksi dari PC2 tadi, di bawahnya otomatis akan ada rule implicit seperti berikut :

access-list 1 deny any

Agar PC1 dan PC3 atau PC selain PC2 tetap dapat berkomunikasi dengan server, maka kita perlu membuat rule yang mengijinkan trafik selain dari PC2. Berikut adalah rule-nya :

access-list 1 permit any

Langkah selanjutnya adalah menempatkan ACL pada interface router. Kita bisa menempatkan ACL di kedua interface pada router. Akan tetapi jika kita mengacu pada salah satu konsep access list standard, dimana ACL diletakkan di interface yang paling dekat dengan destination packet, maka penempatan ACL kali ini akan diletakkan di interface Gigabit0/0 (silahkan lihat kembali gambar topologi di atas).

Masuk ke dalam interfece dengan perintah :

interface g0/0

Kemudian aktifkan access list dengan perintah :

ip access-group 1 out

Angka 1 adalah nomor access list yang kita definisikan tadi. Sementara parameter out digunakan karena posisi trafik ketika melewati interface g0/0 adalah out (keluar dari router) atau bisa disebut juga trafik outbound.

Jika masih bingung cara menentukan in dan out silahkan lihat postingan sebelumnya yang telah membahas sedikit penjelesan tentang access list cisco.

Secara keseluruhan, konfigurasi ACL yang telah dibuat adalah sebagai berikut :

Router(config)

Router(config)

Router(config)

Router(config-if)

Sekarang mari kita cek daftar ACL yang sudah kita buat dengan perintah do show access-list :

Standard IP access list 1

10 deny host 192.168.1.8

20 permit any

Router(config)#

Pada urutan paling atas terdapat rule deny host 192.168.1.8. Lalu di bawahnya terdapat rule permit any. Ingat kembali bahwa access list bekerja membaca aturan-aturan dari urutan paling atas kemudian ke bawah.

Ketika terdapat trafik dari host 192.168.1.8 yang melewati interface gigabit0/0, maka trafik tersebut akan diperiksa. Karena kondisi trafik tersebut cocok dengan rule ACL yang sudah dibuat (rule pertama), maka paket tersebut akan ditangani sesuai dengan perintah ACL yang kita berikan, yakni dibuang (karena deny).

Selanjutnya bagaimana jika terdapat trafik dari PC1 ? Tentu saja ketika trafik tersebut melewati interface gigabit0/0, trafik tersebut akan diperiksa oleh ACL. ACL mencocokan kondisi trafik dengan aturan yang pertama. Ternyata tidak cocok. Maka ACL melanjutkan ke aturan yang kedua.

Pada aturan kedua isinya adalah permit any. Karena perintahnya adalah permit, maka ACL akan mengijinkan trafik dari PC1 tadi untuk melewati router lalu menuju ke server atau tujuan lainnya.

Inilah fungsi dari rule permit any. Apabila kita tadi tidak mendefinisikan aturan tersebut, maka ACL akan menggunakan default rule yang implicit tadi, yakni deny any. Hasilnya trafik akan dibuang dan tidak sampai ke tujuan.

Konfigurasi Skenario 1 (Named ACL)

Oke itu tadi adalah konfigurasi access list dengan menggunakan sistem penomoran. Cara lain untuk mendefinisikan access list adalah dengan menggunakan sistem penamaan (named ACL). Cara konfigurasinya tidak berbeda jauh.

Sebelum mengkonfigurasi named ACL, hapus dahulu access list yang sudah dibuat tadi agar tidak bentrok :

no access-list 1

Selanjutnya kita buat nama untuk ACL-nya terlebih dahulu :

ip access-list standard ONLY_BLOCK_PC2

kemudian kita buat aturannya :

deny host 192.168.1.8

permit any

Jika kalian cermati, ada sedikit perbedaan dalam format penulisan rule/aturan access-list. Pada numbered ACL, kita harus mengikut sertakan nomor ACL sebelum mendefinisikan aturannya.

Akan tetapi pada named ACL, kita bisa langsung membuat aturannya tanpa perlu menuliskan nomor access list ataupun namanya lagi.

Selanjutnya adalah meletakkan ACL pada interface. Konfigurasinya sama dengan konfigurasi pada numbered ACL, hanya saja nomor ACL diganti menjadi nama ACL.

ip access-group ONLY_BLOCK_PC2 out

Pastikan namanya sudah sesuai dengan nama ACL yang sudah dibuat. Perhatikan juga kapitalisasi huruf-hurufnya karena sifatnya case-sensitive. Beda satu huruf saja maka access list tidak akan bekerja.

Berikut adalah keseluruhan konfigurasi named ACL pada skenario 1 :

Router(config)#ip access-list standard ONLY_BLOCK_PC2

Router(config-std-nacl)#deny host 192.168.1.8

Router(config-std-nacl)#permit any

Router(config-std-nacl)#exit

Router(config)#interface g0/0 #masuk ke interface Gigabit0/0

Router(config-if)#ip access-group ONLY_BLOCK_PC2 out

Cek daftar ACL yang sudah dibuat dengan perintah do show access-list :

Standard IP access list ONLY_BLOCK_PC2

10 deny host 192.168.1.8 (1 match(es))

20 permit any (2 match(es))

Router(config)#

Untuk melihat status access list pada interface router, gunakan perintah show ip interface :

Router(config)

GigabitEthernet0/0 is up, line protocol is up (connected)

Internet address is 192.168.37.254/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing access list is ONLY_BLOCK_PC2

Inbound access list is not set

Skenario 2

Pada skenario ini akan ada pengembangan topologi dengan menambahkan satu buah router dan satu network baru bagi client. Jika sebelumnya hanya terdapat satu buah jaringan client dan satu buah router, maka pada skenario kali ini akan ada 2 jaringan client dan 2 unit router.

Kasus pada skenario ini adalah melakukan blok terhadap network selain 192.168.2.0/24 agar tidak bisa mengakses server. Dengan kata lain, Server hanya boleh diakses oleh network 192.168.2.0/24 atau dalam skenario ini adalah PC-A, PC-B, dan PC-C.

Konfigurasi Skenario 2

Konfigurasi access list dilakukan pada R2. Mengapa demikian ? Karena kita menggunakan konsep access list standard bahwa access list diletakkan pada interface yang paling dekat dengan destination packet. Interface paling dekat adalah interface yang ada pada R2.

Kita lanjutkan dengan membuat access list :

access-list 1 permit 192.168.2.0 0.0.0.255

Kita cukup membuat satu buah rule saja yakni mengijinkan network 192.168.2.0/24 untuk mengakses server. Kita tidak perlu menambahkan rule untuk memblok network 192.168.1.0/24 karena secara default, ACL akan memblok semua koneksi yang tidak memiliki kecocokan dengan rule ACL.

Selanjutnya adalah meletakkan access list pada interface router. Coba tebak, di interface mana kita akan meletakkan ACL ?

Jawabannya adalah di interface Gigabit0/0. Dan parameter yang digunakan adalah out.

int g0/0

ip access-group 1 out

Konfigurasi ACL secara keseluruhan :

R2(config)

R2(config)

R2(config-if)

Cek list konfigurasi ACL :

Standard IP access list 1

10 permit 192.168.2.0 0.0.0.255

Router(config)#

Silahkan coba untuk melakukan ping ke server dari salah satu client pada network 192.168.1.0/24. Apabila tidak bisa konek, maka kamu telah berhasil mengkonfigurasi access list pada skenario ini. Tapi pastikan dulu kalau PC-A, PC-B, dan PC-C bisa ping ke server.

Kamu juga bisa membuat numbered ACL untuk skenario ini. Gunakan pengetahuan pada saat konfigurasi named ACL pada skenario 1 . Selamat mengkonfigurasi !

![Parameter [source] Pilihan pada parameter [source]](https://3.bp.blogspot.com/-dsNPRvJN83I/W7ro0YyciaI/AAAAAAAACnU/kNwi0MUdXgQpMGFLOiVeRLrW8l2Y2CWSgCLcBGAs/s1600/source_traffic_parameter.png)

Tulis Komentar