Konfigurasi VPN Server (RRA) pada Windows Server 2016

Apa itu VPN?

VPN (Virtual Private Network) adalah layanan koneksi yang membuat data menjadi aman (Secure) dan pribadi (Private) dengan mengenkripsi pertukaran data hingga VPN Server, lalu mendekripsi dan memforward data ke tujuan yang dituju client.

Jadi MITM (Man in The Middle) yang berada diantara Client dan VPN Server termasuk ISP tidak akan tahu pertukaran data yang sedang terjadi. Jikapun ISP tahu, data akan terenkripsi dan tujuan IP address yang diketahui pun hanya ke VPN Server.

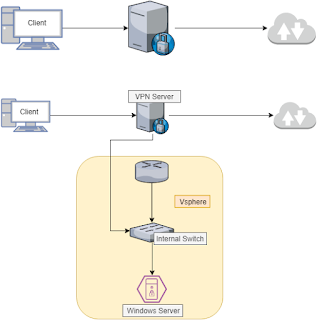

Seperti inilah topologinya..

Jadi gini penjelasannya,

Original Connection

Alur koneksinya normal, yakni dari Client => ISP => VPN Server => Internet. Ini merupakan koneksi normal, yakni koneksi dari Client akan Ter-Enkripsi hingga ke VPN Server. Kesimpulan, Hacker 1 tidak akan dapat menjalankan MITM Attack dan perangkat yang berada dijalur koneksi terenkripsi tidak akan bisa memata-matai anda bahkan termasuk ISP, keren bukan hehe.

Koneksi MITM

%3CmxGraphModel%3E%3Croot%3E%3CmxCell%20id%3D%220%22%2F%3E%3CmxCell%20id%3D%221%22%20parent%3D%220%22%2F%3E%3CmxCell%20id%3D%222%22%20value%3D%22Original%20Connection%22%20style%3D%22text%3Bhtml%3D1%3BstrokeColor%3D%236c8ebf%3BfillColor%3D%23dae8fc%3Balign%3Dcenter%3BverticalAlign%3Dmiddle%3BwhiteSpace%3Dwrap%3Brounded%3D0%3B%22%20vertex%3D%221%22%20parent%3D%221%22%3E%3CmxGeometry%20x%3D%22350%22%20y%3D%22290%22%20width%3D%22140%22%20height%3D%2220%22%20as%3D%22geometry%22%2F%3E%3C%2FmxCell%3E%3C%2Froot%3E%3C%2FmxGraphModel% 3 Alur koneksi berubah setelah tahap VPN Server, sesuai penjelasan diatas. Koneksi hanya akan ter-enkripsi sampai ke VPN Server, artinya setelah VPN Server? Ya engga lah, maka dari itu Hacker 2 dapat menjalankan MITM Attack. Alurnya akan berubah menjadi Client => ISP => VPN Server => Hacker 2 => Internet. Oh ya, cara Hacker 2 membuat koneksi baru yaitu dengan Anonymous Proxy. Namun untuk kasus Hacker 2 ini sangat jarang terjadi kok.

Yah jadinya ga aman dong, ya ngga bisa di genelarisir begitu juga lah, Setidaknya sedikit aman lah. Bagi saya, Koneksi paling aman dalam internet ialah menggunakan metode tunnel point to point antara client dan server tujuan :v.

Ya sudahlah, langsung ke konfigurasi saja.. Berikut topologi yang saya gunakan untuk praktik, bisa dilihat pada skenario ini saya menggunakan Single Network

Lalu tambahkan fitur Remote Access

Ceklis pada option RAS dan Routing

Ceklis pada Restart the destination server...

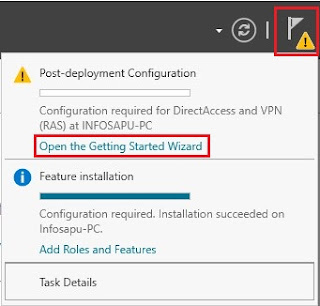

Baiklah sudah terpasang,

Lalu buka seperti dibawah, untuk konfigurasi

Lalu pilih Deploy VPN only

Ada lambang panah kebawah berwarna merah yang artinya VPN belum aktif, untuk itu klik pada Configure and Enable Routing...

Klik Next pada wizard awal

Pilih VPN dan NAT, supaya Client dapat terhubung ke Internet menggunakan IP milik VPN Server yang sudah di NAT.

Lalu pilih Interface dimana IP publik terpasang, ini untuk sumber ke Internet karena Out interface NAT akan diarahkan kesini

Lalu pilih interface yang mengarah ke Switch Internal

Pilih Automatically, jika DHCP Server sudah ada. Jika dilihat dari topologi, si Router merupakan DHCP Server nya

Lalu pilih interface yang ingin di NAT ke interface Publik

Ada pertanyaan apakah ingin collabs dengan Radius Server? Disini saya pilih No karena untuk User manager saya tidak memakai/membuat Radius Server.

Jika sudah semua, klik Finish

Lalu buka Windows Run dengan tombol Windows + R, ketik systempropertiesremote.exe

Setelah itu pilih Allow remote connections.. supaya dapat diremote

Original Connection

Alur koneksinya normal, yakni dari Client => ISP => VPN Server => Internet. Ini merupakan koneksi normal, yakni koneksi dari Client akan Ter-Enkripsi hingga ke VPN Server. Kesimpulan, Hacker 1 tidak akan dapat menjalankan MITM Attack dan perangkat yang berada dijalur koneksi terenkripsi tidak akan bisa memata-matai anda bahkan termasuk ISP, keren bukan hehe.

Koneksi MITM

%3CmxGraphModel%3E%3Croot%3E%3CmxCell%20id%3D%220%22%2F%3E%3CmxCell%20id%3D%221%22%20parent%3D%220%22%2F%3E%3CmxCell%20id%3D%222%22%20value%3D%22Original%20Connection%22%20style%3D%22text%3Bhtml%3D1%3BstrokeColor%3D%236c8ebf%3BfillColor%3D%23dae8fc%3Balign%3Dcenter%3BverticalAlign%3Dmiddle%3BwhiteSpace%3Dwrap%3Brounded%3D0%3B%22%20vertex%3D%221%22%20parent%3D%221%22%3E%3CmxGeometry%20x%3D%22350%22%20y%3D%22290%22%20width%3D%22140%22%20height%3D%2220%22%20as%3D%22geometry%22%2F%3E%3C%2FmxCell%3E%3C%2Froot%3E%3C%2FmxGraphModel% 3 Alur koneksi berubah setelah tahap VPN Server, sesuai penjelasan diatas. Koneksi hanya akan ter-enkripsi sampai ke VPN Server, artinya setelah VPN Server? Ya engga lah, maka dari itu Hacker 2 dapat menjalankan MITM Attack. Alurnya akan berubah menjadi Client => ISP => VPN Server => Hacker 2 => Internet. Oh ya, cara Hacker 2 membuat koneksi baru yaitu dengan Anonymous Proxy. Namun untuk kasus Hacker 2 ini sangat jarang terjadi kok.

Yah jadinya ga aman dong, ya ngga bisa di genelarisir begitu juga lah, Setidaknya sedikit aman lah. Bagi saya, Koneksi paling aman dalam internet ialah menggunakan metode tunnel point to point antara client dan server tujuan :v.

Ya sudahlah, langsung ke konfigurasi saja.. Berikut topologi yang saya gunakan untuk praktik, bisa dilihat pada skenario ini saya menggunakan Single Network

Windows Server VPN Side

Pertama pastikan ip address sudah didapatkan dari DHCP ServerLalu tambahkan fitur Remote Access

Ceklis pada option RAS dan Routing

Ceklis pada Restart the destination server...

Baiklah sudah terpasang,

Lalu buka seperti dibawah, untuk konfigurasi

Lalu pilih Deploy VPN only

Ada lambang panah kebawah berwarna merah yang artinya VPN belum aktif, untuk itu klik pada Configure and Enable Routing...

Klik Next pada wizard awal

Pilih VPN dan NAT, supaya Client dapat terhubung ke Internet menggunakan IP milik VPN Server yang sudah di NAT.

Lalu pilih Interface dimana IP publik terpasang, ini untuk sumber ke Internet karena Out interface NAT akan diarahkan kesini

Lalu pilih interface yang mengarah ke Switch Internal

Pilih Automatically, jika DHCP Server sudah ada. Jika dilihat dari topologi, si Router merupakan DHCP Server nya

Lalu pilih interface yang ingin di NAT ke interface Publik

Ada pertanyaan apakah ingin collabs dengan Radius Server? Disini saya pilih No karena untuk User manager saya tidak memakai/membuat Radius Server.

Jika sudah semua, klik Finish

Windows Server Vsphere Side

Pastikan sudah mendapat IP address dari DHCP ServerLalu buka Windows Run dengan tombol Windows + R, ketik systempropertiesremote.exe

Setelah itu pilih Allow remote connections.. supaya dapat diremote

Client Side

Pastikan Client dapat terhubung dengan VPN Server

Pergi ke Network & Internet settings

Pergi ke tab VPN, lalu klik Add a VPN connection untuk menambahkan VPN

Lalu isi value tersebut sesuai dengan skenario kalian, untuk Connection name boleh bebas, Terakhir klik Save

Jika VPN sudah muncul, klik Connect untuk mengkoneksikan ke VPN

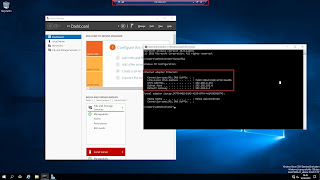

Jika sudah terkoneksi, verifikasi IP yang didapat dengan command ipconfig pada CMD, bisa dilihat IP saya sukses didapatkan

Jangan lupa verifikasi apakah koneksi VPN nya dapat terhubung dengan Internet. dengan command ini, parameter -S akan menetukan source address nya, maka dari itu kita isi dengan source address milik VPN

Verifikasi Remote Windows Server Vsphere

Tes koneksi dengan ping terlebih dahulu apakah Client terhubung dengan Windows Server

Buka Remote Desktop Connection, lalu isi ip address yang ingin di remote, dan username akun nya.

Lalu masukkan password akun tersebut

Klik yes saja pada verifikasi sertifikat nya

Dan taraa, remote berhasil

Tulis Komentar